- Cisco Community

- シスコ コミュニティ

- セキュリティ

- [TKB] セキュリティ ドキュメント

- FPR4100/9300-ASA: Smart License 有効化方法とトラブルシューティング

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

- RSS フィードを購読する

- 新着としてマーク

- 既読としてマーク

- ブックマーク

- 購読

- 印刷用ページ

- 不適切なコンテンツを報告

2018-02-10

04:54 PM

- 最終編集日:

2023-12-23

10:13 AM

、編集者:

JapanTAC_CSC

![]()

- はじめに

- Firepower4100/9300 スマートライセンス認証の仕組み

- Firepower4100/9300 スマートライセンス登録と認証

- 登録失敗時のトラブルシューティング

- よくあるトラブルの Failure Reasonと 確認・対応例

- 詳細調査に利用できるshowコマンドやデバッグ

- その他 よくあるトラブル

- 中継にプロキシを利用時

- ASDMで管理アクセスができない

- Strong-encryptionのライセンスが足りなく OUT OF COMPLIANCEになる

- ライセンス登録後の定期更新に失敗した

- ベストプラクティス

- FXOSのシステム名に"FPR"や"FP"のみの設定は行わないこと

- よくある質問

- 本ドキュメント内容は、FPR2100-ASAのSmart License有効化時も利用できますか

- 本ドキュメント内容は、FPR4100-ASAのPLR有効化時も利用できますか

- 参考情報

はじめに

本ドキュメントでは、Firepower4100/9300でASAソフトウェア利用時のスマートライセンス登録方法、及び、仮にスマートライセンス登録ができない場合のトラブルシューティング方法を紹介します。

本ドキュメントは、Firepower4120の FXOSパッケージバージョン 2.2(2.26)、ASAバージョン 9.8(2)8、ASDMバージョン 7.8(2)を用いて確認、作成しております。

なお、本ドキュメント内容は Firepower4100/9300シリーズでASA利用時に参照できます。

Firepower2100シリーズでASAを利用時は、ライセンス認証方式が異なるため、詳しくは ASAv/FPR2100: スマートライセンス認証とトラブルシューティングを参照ください。

Firepower4100/9300シリーズでFTD利用時も、ライセンス認証方式が異なるため、詳しくは FMC: Smart License 有効化方法と トラブルシューティングを参照してください。

Firepower4100/9300と Firepower2100シリーズ利用時の、ASA/FTDのライセンス認証方式の違いについて詳しくは、Firepower 2100/4100 の ASA/FTD 利用時の比較と保守方法 (※閲覧には保守契約と紐づいたアカウントが必要)の添付資料の 54P以降を参照してください。

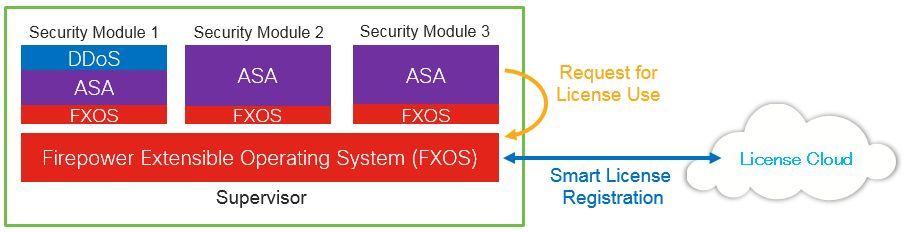

Firepower4100/9300 スマートライセンス認証の仕組み

スーパーバイザや セキュリティモジュールの管理用の専用OSである Firepower eXtensible Operating System(FXOS)が動作しており、FXOSがスマートライセンスの集中管理を行います。Firepower4100シリーズは セキュリティモジュール1つ、Firepower9300シリーズは セキュリティモジュール 3つを管理可能です。 セキュリティモジュール上の セキュリティアプリケーション(ASA)は、使用したいライセンスをFXOSに依頼します。

Firepower4100/9300 スマートライセンス登録と認証

全体の設定の流れは以下となります。

- スマートライセンス登録のためのFXOS事前設定 (NTPやタイムゾーン、DNS、プロキシ設定など)

- Smart Software Manager(SSM)で、Firepower4100/9300シャーシ登録用の Token ID発行

- FXOSで Token登録と、スマートライセンス登録成功確認

- セキュリティアプリケーション(ASA)で ライセンス要求

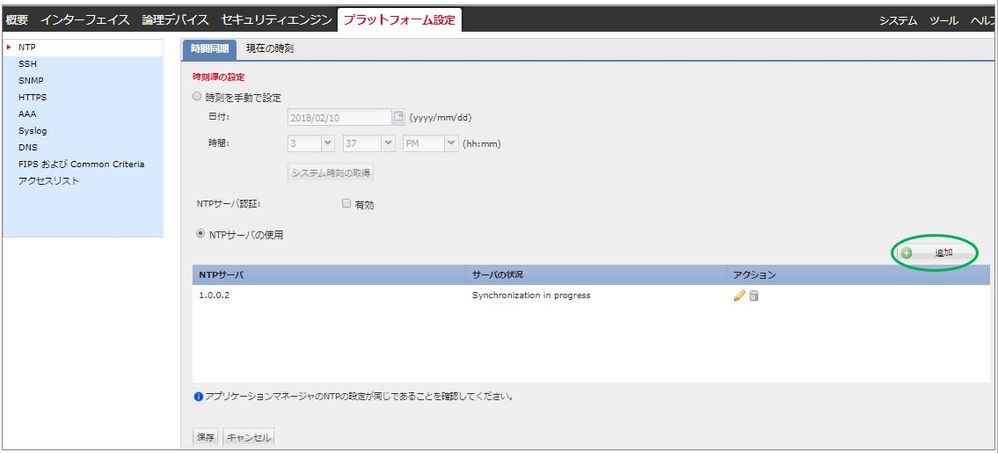

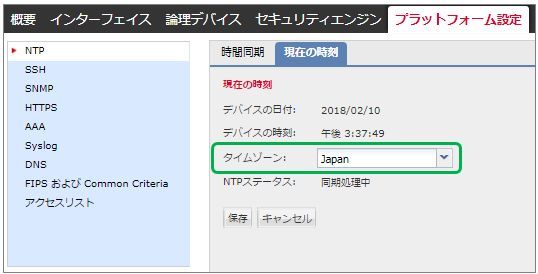

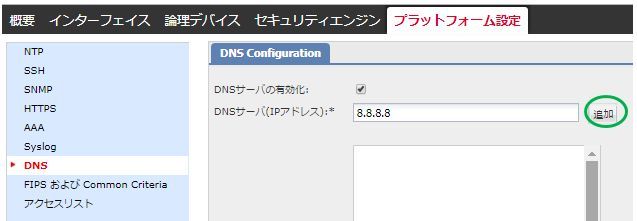

まず、FXOSの GUI(FCM)のプラットフォーム設定から、NTPとタイムゾーンや、DNSの設定を行います。

プラットフォーム設定 > NTP

プラットフォーム設定 > DNS

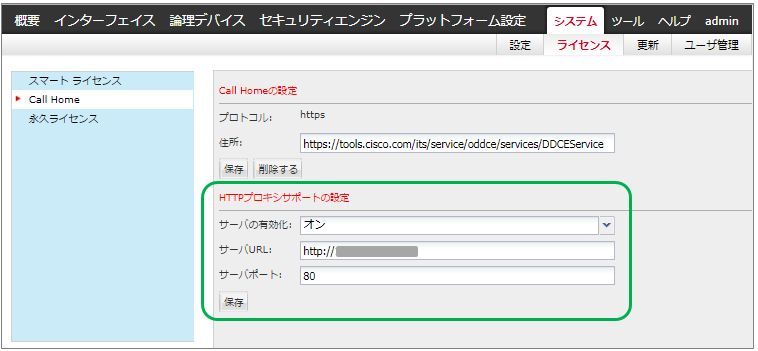

(任意) プロキシを利用時は、システム > ライセンス > Call Homeより、任意プロキシサーバを設定、保存します

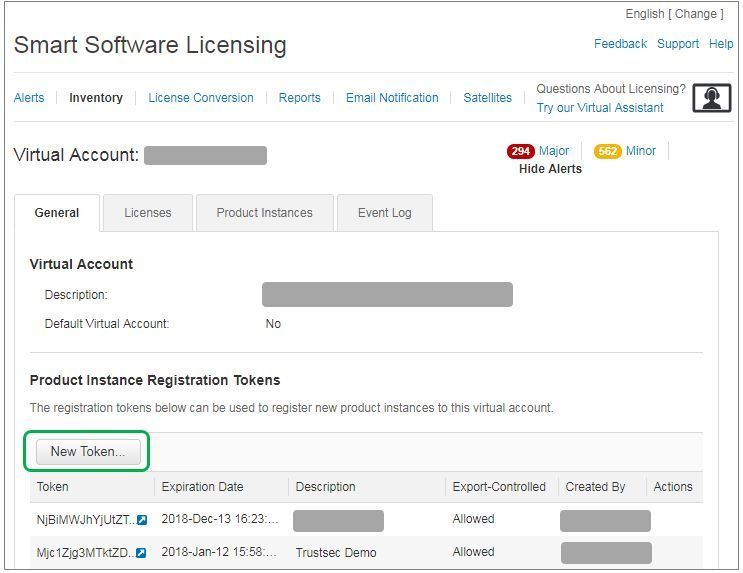

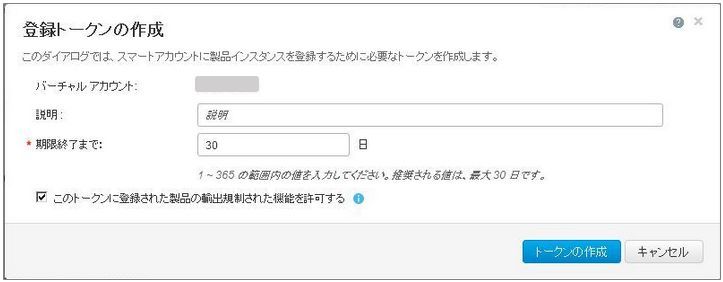

Smart Software Manager (SSM)にアクセスし、Inventory > Generalの New Tokenボタンより Token IDを発行します。 なお、Token ID発行時のポップアップで、「このトークンに登録された製品の輸出規制された機能を許可する」にチェックが入ってることことを確認してください。 当チェックは 3DES/AESの自動有効化に必要です

FXOSに戻り、システム > ライセンス > スマート ライセンスより、発行したToken IDを入力し、登録ボタンをクリックします

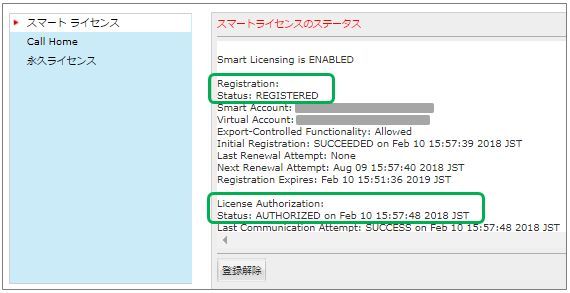

Registrationが Status: REGISTEREDに、License Authorizationが Status: AUTHORIZEDになれば登録成功です。

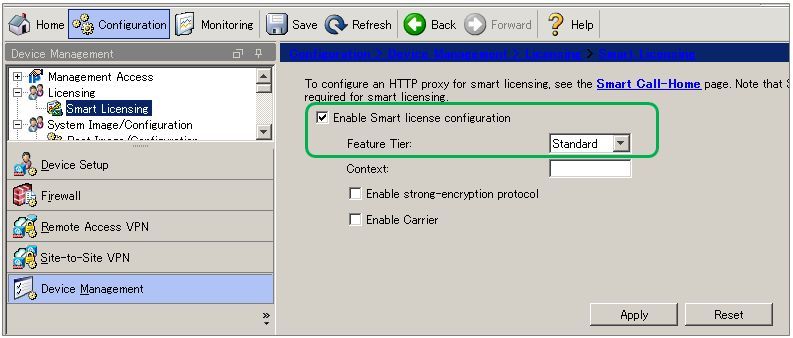

ASAにアクセスし、任意機能を有効化します。 通常、Standard Featureの有効化のみで問題ありません。 strong-encryption機能は自動で有効になるため、ライセンスの有効化は不要(※)です。(※SSMサテライトのバージョン2.3より前の非常に古いバージョンを利用時を除く)

CLIの場合:

asa> enable asa# configure terminal asa(config)# license smart asa(config-smart-lic)# feature tier standard

ASDMの場合:

Configuration > Device Management > Licensing > Smart Licensing

セキュリティアプリケーション(ASA)のライセンス使用状況は FXOS側でshow license allコマンド、もしくは システム > ライセンス > スマート ライセンスより確認可能です。

FP4K-A# show license all Smart Licensing Status ====================== Smart Licensing is ENABLED Registration: Status: REGISTERED Smart Account: xxxxxxxx Virtual Account: xxxxxxxx Export-Controlled Functionality: Allowed Initial Registration: SUCCEEDED on Feb 10 15:57:39 2018 JST Last Renewal Attempt: None Next Renewal Attempt: Aug 09 15:57:40 2018 JST Registration Expires: Feb 10 15:51:36 2019 JST License Authorization: Status: AUTHORIZED on Feb 10 15:57:48 2018 JST Last Communication Attempt: SUCCESS on Feb 10 15:57:48 2018 JST Next Communication Attempt: Feb 10 16:08:37 2018 JST Communication Deadline: May 11 15:51:46 2018 JST License Usage ============== Firepower 4100 ASA Standard (FIREPOWER_4100_ASA_STANDARD): <---- ASAライセンス利用状況 Description: Firepower 4100 ASA Standard Count: 1 Version: 1.0

登録失敗時のトラブルシューティング

まず、FXOSからtools.cisco.comの名前解決、及び PING疎通が可能か確認してください。 FXOS CLIの、local-mgmtからPINGコマンドは実行可能です。

FP4K-A# connect local-mgmt FP4K-A(local-mgmt)# ping tools.cisco.com PING tools.cisco.com (173.37.145.8) from xx.xx.xx.xx eth0: 56(84) bytes of data. 64 bytes from tools2.cisco.com (173.37.145.8): icmp_seq=1 ttl=236 time=141 ms 64 bytes from tools2.cisco.com (173.37.145.8): icmp_seq=2 ttl=236 time=131 ms ^C --- tools.cisco.com ping statistics --- 2 packets transmitted, 2 received, 0% packet loss, time 1013ms rtt min/avg/max/mdev = 131.851/136.618/141.386/4.781 ms

また、正しい時刻とタイムゾーンであること、及び 正しいNTPサーバと時刻同期できる事を確認してください。

FP4K-A# show clock Sat Feb 10 16:20:15 JST 2018

FP4K-A# scope syste FP4K-A /system # scope services FP4K-A /system/services # show ntp-server NTP server hostname: Name Time Sync Status -------------------- ---------------- 1.0.0.2 Time Sync In Progress

ライセンスクラウドと認証する場合、システム > ライセンス > Call Homeの アドレスが以下のデフォルトのままであることを確認してください。

https://tools.cisco.com/its/service/oddce/services/DDCEService

CLIからの Token ID登録を試して下さい。

FP4K-A# scope license FP4K-A /license # register idtoken <itoken-id>

ライセンス登録の成功は、暫く時間をおく、一度 FXOSを再起動してみる事が有効であることもあります。

失敗理由は FXOS CLIから show license all コマンド、もしくは システム > ライセンス > スマートライセンス より確認可能です。

例えば以下は、入力したID Tokenが誤ってる場合の出力例です。

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Feb 10 15:49:23 2018 JST

Failure reason: {"token":["The token 'MDIwY2NiZxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx ' is not valid."]}

よくあるトラブルの Failure Reasonと 確認・対応例

以下は主なFailure Reasonの一覧と対策例です。

| Failure Reason | 確認・対応例 |

| "token":["The token ‘xxxxx' is not valid." | Token IDが正しいか、Token IDがExpireしてないか、Call HomeのURLが正しいか確認 |

| 500 Internal Server Error | Token IDが正しいか確認 |

| "timestamp":["The device date 'xxxxxxxx' is offset beyond the allowed tolerance limit | 正しいNTPサーバと同期されているか、時刻は正しいか確認 |

| Failed to resolve host | FXOSのDNSサーバ設定が正しいか、Call HomeのURLが正しいか確認 |

|

Failed to authenticate serve もしくは Failed to verify peer certificate |

接続先がライセンスクラウド(CSSM)の場合、FXOSのバージョンが古く証明書に対応してない可能性があるためバージョンアップ検討 接続先がSSMサテライトサーバーの場合、サテライトサーバー側の証明書のCN、もしくは名前解決の問題の可能性あり。仮にFXOS側でSSMサテライトURLをIPアドレス指定している場合、SSMサテライト 6.2の場合 Networks > Generalから Satellite NameをSSMサテライトのIPアドレスに変更を、SSMサテライト 6.3+の場合 Security > Certsから Host Common NameをSSMサテライトのIPアドレスに変更することで復旧を期待可能。もしくは、SSMサテライトサーバーのFQDNを証明書のCNとして利用したい場合は、FXOSのSSMサテライトURLはFQDNで記載し、そのFQDNの名前解決できる状態にすること。詳しくは、How to register your Device using HTTPS to Satellite Smart-licensing Server を参照 また、ルートCAの証明書を手動入力していない場合は、FXOS利用バージョンの設定ガイドを参照し設定すること。FXOS 2.3(1)の場合はコチラ、FXOS 2.4(1)の場合はコチラを参照 |

| Error: Couldn't connect to host | Proxy利用時、ProxyのURLやポート設定が正しいか確認 |

| Error: HTTP server returns error code >= 400 | Proxy利用時、そのProxyでFXOSからのライセンス認証のためのアクセスが許可されているか、などプロキシ側設定を確認 |

| Signed data and certificate does not match | スマートライセンス登録時 証明書を利用するが、初回のライセンス登録後に時刻情報が大きく変更された場合に発生することがある。スマートライセンスの登録解除(deregister)を実施した後、再登録の実施し新しい証明書の取り直しを |

|

Product Already Registered もしくは The product <X> and sudi containing udiSerialNumber:<SerialNumber>,udiPid:<Product> has already been registered. もしくは Existing Product Instance has Consumption and Force Flag is False |

何らかの理由で同じPID・シリアルの古い登録がCSSM側に残っており、CSSM側が同じ機器のアクセスを検知し その登録拒否により発生 新デバイスの登録が問題ない場合は、CSSM側にて古いデバイス登録を Inventory > Product Instances から検索し 該当する同じシリアルや製品名の手動削除をしてから、再度 新デバイスのスマートライセンス登録を実施すること 何等か理由で古い登録が見つけらなかったり削除できない場合は CiscoTAC ライセンスチームに削除要請を (2019/8/23 追記。FXOS バージョン2.8より、forceオプションをサポート予定。 forceオプションを利用可能なバージョンの場合、スマートライセンス登録時にfroceオプションをつけることで上書き登録が可能) |

詳細調査に利用できるshowコマンドやデバッグ

show コマンド

# show license all # show license techsupport # scope monitoring /monitoring # scope callhome /monitoring/callhome # show expand # scope system /system # scope services /system/services # show dns /system/services # show ntp # scope security /security # show trustpoint # show clock # show timezone

debugコマンド

connect fxosから "debug license all"と license/licdebugで debug enable allを有効化してから、問題の発生している所定操作(TokenID入力や ライセンス更新など)を、FCM もしくは CLIから行い、デバッグ出力を確認してください。

以下は、デバッグ有効化と 誤ったtoken IDを入力時の失敗例です。(※以下はCLIからの実行例ですが、GUIであるFCMからの操作でも問題ありません。)

FXOS# connect fxos Cisco Firepower Extensible Operating System (FX-OS) Software TAC support: http://www.cisco.com/tac Copyright (c) 2002-2018, Cisco Systems, Inc. All rights reserved. --- 略 --- FXOS(fxos)# FXOS(fxos)# debug license all FXOS(fxos)# terminal monitor Console already monitors FXOS(fxos)# exit FXOS# FXOS# scope license FXOS /license #

FXOS /license # scope licdebug

FXOS /license/licdebug # debug enable all

2019 Jul 30 12:18:15.626982 licmgr: lic_0mq_receivemsg: Received message:

2019 Jul 30 12:18:15.627269 licmgr: lic_0mq_receivemsg: Part 0: 0

2019 Jul 30 12:18:15.627350 licmgr: lic_0mq_receivemsg: Part 1: licMgr.config.set

2019 Jul 30 12:18:15.627534 licmgr: lic_0mq_receivemsg: Part 2: <licenseRequest><configOperation>2</configOperation><configData><data1><![CDATA[3]]></data1><data2><![CDATA[ ]]></data2></configData></licenseRequest>

--- 略 ---

FXOS /license/licdebug #

FXOS /license/licdebug # exit

FXOS /license # FXOS /license #reg idtoken 123452 <--- 誤ったTokenIDをわざと入力 FXOS /license # 2019 Jul 30 12:20:26.990888 licmgr: lic_0mq_receivemsg: Received message:

2019 Jul 30 12:20:26.991044 licmgr: lic_0mq_receivemsg: Part 0: 0

2019 Jul 30 12:20:26.991141 licmgr: lic_0mq_receivemsg: Part 1: licMgr.config.set

2019 Jul 30 12:20:26.991225 licmgr: lic_0mq_receivemsg: Part 2: <licenseRequest><configOperation>0</configOperation><configData><data1><![CDATA[12345]]></data1><data2><![CDATA[ ]]></data2></configData></licenseRequest>

2019 Jul 30 12:20:26.991376 licmgr: lic_0mq_receivemsg: Request message parsed

2019 Jul 30 12:20:26.991461 licmgr: Executing lic_smart_handleMsg

2019 Jul 30 12:20:26.991544 licmgr: Executing lic_smart_handleSmartConfigReqMsg

2019 Jul 30 12:20:26.991672 licmgr: SLATRACE - Starting register ID token: 123...

2019 Jul 30 12:20:26.991762 licmgr: SLATRACE - SAIdTokenRegisterSchedulerJob: expirySeconds=1

2019 Jul 30 12:20:26.991853 licmgr: SLATRACE - Item 19 Value is unchanged 0

2019 Jul 30 12:20:26.991940 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements retVal is 62

2019 Jul 30 12:20:26.992029 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements retVal is 62

2019 Jul 30 12:20:26.992119 licmgr: SLATRACE - Item 21 Value is unchanged

2019 Jul 30 12:20:26.992204 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements

2019 Jul 30 12:20:26.992321 licmgr: SLATRACE - No Sync File write not required.

2019 Jul 30 12:20:26.992404 licmgr: SLATRACE - Cert File write not required.

2019 Jul 30 12:20:26.992488 licmgr: SLATRACE - Queueing Up TS Group satimeflagsync.info

2019 Jul 30 12:20:26.992648 licmgr: SLADEBUG - Successfully start job SASRegisterExpirationJob timer leaf 1 Seconds

2019 Jul 30 12:20:26.992757 licmgr: SLATRACE - Initial Queue size 1 rc NoError(0)

2019 Jul 30 12:20:26.992879 licmgr: SLADEBUG - Returning NULL for item 35

2019 Jul 30 12:20:26.993005 licmgr: SLATRACE - DeQueueing a TS Group satimeflagsync.info

2019 Jul 30 12:20:26.993070 licmgr: SLADEBUG - Returning NULL for item 37

2019 Jul 30 12:20:26.993158 licmgr: SLATRACE - wrkstr: allocating 1 bytes

2019 Jul 30 12:20:26.993174 licmgr: SLADEBUG - Returning NULL for item 36

2019 Jul 30 12:20:26.993267 licmgr: SLATRACE - Writing TS: ChkPt SmartAgentHaMethodInvalid, tsErasedOccurred False, numTsPaths 0

2019 Jul 30 12:20:26.993430 licmgr: Exiting lic_smart_handleSmartConfigReqMsg

2019 Jul 30 12:20:26.993493 licmgr: SLATRACE - Writing to the local Path <TS>/satimeflagsync.info

2019 Jul 30 12:20:26.993541 licmgr: Executing lic_smart_write_status

2019 Jul 30 12:20:26.993783 licmgr: SLADEBUG - Returning NULL for item 27

2019 Jul 30 12:20:26.993876 licmgr: SLATRACE - The Job SASAuthorizationRenewJob has Flags 0x21

2019 Jul 30 12:20:26.993881 licmgr: SLATRACE - Obtain Write Lock

2019 Jul 30 12:20:26.993971 licmgr: SLATRACE - Job SASAuthorizationRenewJob has been Cancelled

2019 Jul 30 12:20:26.994115 licmgr: SLATRACE - The Job SASAuthorizationExpireJob has Flags 0x61

2019 Jul 30 12:20:26.994179 licmgr: SLATRACE - Job SASAuthorizationExpireJob has been Cancelled

2019 Jul 30 12:20:26.994274 licmgr: SLADEBUG - Returning NULL for item 21

2019 Jul 30 12:20:26.994370 licmgr: SLADEBUG - Returning NULL for item 17

2019 Jul 30 12:20:26.994455 licmgr: SLADEBUG - Returning NULL for item 18

2019 Jul 30 12:20:26.994523 licmgr: SLATRACE - Releasing Write Lock

2019 Jul 30 12:20:26.994541 licmgr: SLATRACE - The Job SASIDCertRenewalJob has Flags 0x21

2019 Jul 30 12:20:26.994728 licmgr: SLATRACE - Global Test Notif send: FieldOne 3 FieldTwo 1 Valid

2019 Jul 30 12:20:26.994779 licmgr: SLATRACE - Job SASIDCertRenewalJob has been Cancelled

2019 Jul 30 12:20:26.994981 licmgr: SLADEBUG - Notification going to 0x740012f4 calling 0x1012d9de then (nil)

2019 Jul 30 12:20:26.995043 licmgr: SLADEBUG - Returning NULL for item 24

2019 Jul 30 12:20:26.995107 licmgr: Executing SmartAgentNotifyCallback for event 16

2019 Jul 30 12:20:26.995169 licmgr: SLATRACE - The Job SASIDCertExpirationJob has Flags 0x61

2019 Jul 30 12:20:26.995306 licmgr: Exiting SmartAgentNotifyCallback

2019 Jul 30 12:20:26.995382 licmgr: SLATRACE - Job SASIDCertExpirationJob has been Cancelled

2019 Jul 30 12:20:26.995511 licmgr: SLATRACE - Item 19 Value is unchanged 0

2019 Jul 30 12:20:26.995598 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements retVal is 62

2019 Jul 30 12:20:26.995663 licmgr: S2019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:20:27.000003 licm2019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:22019 Jul 30 12:20:30.818498 licmgr: SLADEBUG - SmartAgentPICryptoGetCSR : returnStatus (0)

2019 Jul 30 12:20:30.818656 licmgr: SLADEBUG - Item 12 replaced with new value Len 0 1704

2019 Jul 30 12:20:30.818748 licmgr: SLADEBUG - Stored str value of item 0x10ba1f0c 12 to memory

2019 Jul 30 12:20:30.818833 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements

2019 Jul 30 12:20:30.818936 licmgr: SLADEBUG - udi pid: FPR-4140-SUP

2019 Jul 30 12:20:30.819023 licmgr: SLADEBUG - software tag id: regid.2015-08.com.cisco.FPR4100,1.0_3d04203e-e4e8-46e2-b7df-df7dfea247fd

2019 Jul 30 12:20:30.820649 licmgr: SLATRACE - CertMgmtGetPrivateKey: use current privateKey

2019 Jul 30 12:20:30.820747 licmgr: SLADEBUG - Found value for item 12

2019 Jul 30 12:20:30.820855 licmgr: SLATRACE - Send msgCnt 1 message type REGISTRATION [1] Piid='nullPtr' len=1650

2019 Jul 30 12:20:30.820969 licmgr: SLADEBUG - Smart Agent Communication Send messageType[REGISTRATION] ================request from Smart Agent {"request":"{\"header\":{\"request_type\":\"REGISTRATION\",\"sudi\":{\"udi_pid\":\"FPR-4140-SUP\",\"udi_serial_number\":\"JAD19500F81\"},\"version\":\"1.3\",\"loca

2019 Jul 30 12:20:38.241449 licmgr: SLATRACE - Receive msgCnt 1 message len=1171

2019 Jul 30 12:20:38.241617 licmgr: SLADEBUG - ================response msgCnt 0 received from Cisco {"signature":{"type":"SHA256","value":"l+8smxMihgGWa1wgJ9klI15j/CQ5gsaukOALhm9ch01D1FeEECwpWnTjmrFP3fDI\npcBeh3Io6Bq8acMBNrxbQ701+a5Zshlo/uoFYvEoSIcL/jdyTCEA7MsNtyytTpX7\nBTkLqWmoeAzlUAIvgBdN9nrCoSeIrY8c07ce

2019 Jul 30 12:20:38.241875 licmgr: SLADEBUG - Message parse successful

2019 Jul 30 12:20:38.241970 licmgr: SLATRACE - Connect_info: SSM, 1.3, , 1

2019 Jul 30 12:20:38.242070 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements retVal is 62

2019 Jul 30 12:20:38.242159 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements retVal is 62

2019 Jul 30 12:20:38.242244 licmgr: SLADEBUG - Item 21 replaced with new value Len 0 45

2019 Jul 30 12:20:38.242317 licmgr: SLADEBUG - Stored str value '{"token":["The token '12345' is not valid."]}' of item 0x10ba451c 21 to memory

2019 Jul 30 12:20:38.242404 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements

2019 Jul 30 12:20:38.242474 licmgr: SLATRACE - No Sync File write not required.

2019 Jul 30 12:20:38.242549 licmgr: SLATRACE - Queueing Up TS Group sapiidsync.info

2019 Jul 30 12:20:38.242641 licmgr: SLATRACE - Queueing Up TS Group satimeflagsync.info

2019 Jul 30 12:20:38.242726 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements retVal is 62

2019 Jul 30 12:20:38.242797 licmgr: SLATRACE - Item 26 Value is unchanged 2

2019 Jul 30 12:20:38.242858 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements retVal is 62

2019 Jul 30 12:20:38.242933 licmgr: SLADEBUG - Item 27 replaced with new value Len 0 26

2019 Jul 30 12:20:38.243005 licmgr: SLADEBUG - Stored str value ' Communication not started.' of item 0x10ba62dc 27 to memory

2019 Jul 30 12:20:38.243067 licmgr: SLATRACE - TS Group write TrustedStore Group has unchanged elements

2019 Jul 30 12:20:38.243128 licmgr: SLATRACE - No Sync File write not required.

2019 Jul 30 12:20:38.243195 licmgr: SLATRACE - Cert File write not required.

2019 Jul 30 12:20:38.243303 licmgr: SLATRACE - Queueing Up TS Group satimeflagsync.info

2019 Jul 30 12:20:38.243375 licmgr: SLATRACE - Received message response type REGISTRATION [1] status=FAILED[5] Piid='nullPtr'

デバッグ調査後は、debug disable allと undebug all コマンドでデバッグを無効化してください。

FXOS /license # scope licdebug FXOS /license/licdebug # FXOS /license/licdebug # debug disable all FXOS /license/licdebug # FXOS /license/licdebug # exit FXOS /license # connect fxos --- 略 --- FXOS(fxos)# show debug --- 略 --- License Manager: MTS Receive Packets debugging is on MTS Transmit Packets debugging is on MTS Receive Packet header/payload debugging is on MTS Transmit Packet header/payload debugging is on Licensing Errors debugging is on Licensing Events debugging is on Licensing MTS Messages debugging is on Licensing Debug All debugging is on Security Node Manager: Error debugging is on default for new sessions logging level: 3 FXOS(fxos)# FXOS(fxos)# undebug all FXOS(fxos)# show debug Debug level is set to Minor(1) default for new sessions logging level: 3 <---デバッグ有効化出力がなくなること確認

テクニカルサポートに支援を要請する場合は、当ドキュメントを参考に showや 問題操作時のdebugログ取得と合わせ、以下を参考に show tech xxx detailの圧縮ファイルを含む ログも取得をお勧めします。

FXOS: show tech detailと関連情報の取得方法 (FPR4100/9300)

https://community.cisco.com/t5/-/-/ta-p/3192331

その他 よくあるトラブル

中継にプロキシを利用時

そのプロキシ経由の、FXOSからtools.cisco.comへのHTTPSアクセスが許可されていることを確認してください。 また、スマートライセンス認証ではHTTPSで証明書の交換を行うため、中継プロキシで これらHTTPSや証明書の交換を阻害する機能を持っている場合は、それらの無効化などを実施してください。例えば、暗号化通信のDecrypt機能が スマートライセンス認証を阻害するケースがございます。上記確認や対応の必要性は、透過型のプロキシを利用時も同様です。

ASDMで管理アクセスができない

ASDMの管理接続にはSSLを利用するため、3DES/AESの利用が有効になっている必要があります。 3DES/AESの有効化には スマートライセンス認証が必要です。

スマートライセンス認証が正しくできているか、及び、利用したトークンは「このトークンに登録された製品の輸出規制された機能を許可する」にチェックが入っていたかを確認してください。

Strong-encryptionのライセンスが足りなく OUT OF COMPLIANCEになる

Smart Software Managerを用いたクラウド認証を利用時や、SSMサテライト 2.3.0以降を利用時は、Strong-encryptionライセンスは利用しません。 代わりに、Token ID発行時に、「Allow export-controlled functionality on the products registered with this token (このトークンに登録された製品の輸出規制された機能を許可する)」をチェックすることで、Strong-encryption機能(3DES/AES)は自動で有効化されます。

Strong-encryptionライセンスは、SSMサテライトサーバー 2.3.0より前を利用時にのみ利用する、非常に古いライセンスであり、必要となるケースは非常に稀です。

仮にStrong-encryptionライセンスの利用要求の設定をしてしまい、当ライセンスの割り当てを受けれなかった場合、OUT OF COMPLIANCE (ライセンスのコンプライアンス違反)の状態になります。誤って利用設定をしてしまった場合は、CLIの場合は「feature strong-encryption」の設定を 先頭にnoを付けて消去を、ASDMの場合は [Configuration] > [Device Management] > [Licensing] > [Smart Licensing] の [Enable strong-encryption protocol]のチェックを外してから設定をApplyしてください。

license smart

feature tier standard

feature strong-encryption <--- Smart Software Managerのクラウド認証利用時は不要

ライセンス登録後の定期更新に失敗した

インターネットとの接続性の再確認や、Failure reasonから更新失敗理由を確認し、本ドキュメントの「よくあるトラブルの Failure Reasonと 確認・対応例」などを参照し 対処を行ってください。例えば以下は、名前解決ができず更新失敗時の出力例となります。

FPR4100-FXOS# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: REGISTERED

Smart Account: TAC Cisco Systems, Inc.

Virtual Account: SEC TAC

Export-Controlled Functionality: Allowed

Initial Registration: SUCCEEDED on Aug 24 02:10:24 2019 UTC

Last Renewal Attempt: None

Next Renewal Attempt: Feb 20 02:10:23 2020 UTC

Registration Expires: Aug 23 02:05:21 2020 UTC

License Authorization:

Status: AUTH EXPIRED on Oct 28 08:30:15 2019 UTC

Last Communication Attempt: FAILED on Oct 28 08:30:15 2019 UTC

Failure reason: Failed to resolve host <--- 更新失敗理由

Next Communication Attempt: Oct 28 09:29:54 2019 UTC

Communication Deadline: DEADLINE EXCEEDED

問題を取り除いた後、即座にライセンス情報を更新したい場合は、以下コマンドを実行することで手動更新可能です。

scope license scope licdebug renew

ベストプラクティス

FXOSのシステム名に"FPR"や"FP"のみの設定は行わないこと

FXOSのシステム名に FPRや FP など、Product ID (PID) の一部を切り出した名前を利用時は、以下のエラーをを伴い スマートライセンス登録に失敗する恐れがあります。

Error : Licensing internal error(68)

FXOSのデバッグlを確認することで、以下のような詳細なエラー理由を確認できます。以下はFPR9300シリーズで、FXOSのシステム名にFPRを設定時のデバッグとなり、PIDが FPR9K-SUPに対し、システム名が FPR のため、Invalid Valuesとなり失敗してます。なお、FPR4100シリーズの場合は、例えばFPR4140のPIDは FPR-4140-SUP です。

FPR(fxos)# debug license all

Terminal monitor is currently disabled on this terminal.

To observe Debugs/Syslogs, please run the command "terminal monitor"

FPR(fxos)# terminal monitor

-- 略 --

licmgr: SLAERROR - UDI hostname validate failed: udi_pid=FPR9K-SUP, hn=FPR licmgr: SLAERROR - UDI is invalid. licmgr: SLAERROR - Registration Failed Error: The platform provided UDI list has invalid values

当制限は CSCvn78002 に定義されており、セキュリティ上の理由から、FPRや FPなど PIDの一部を切り出して そのまま設定したシステム名の利用は制限されます。

当制限を回避するため、FXOSのシステム名は、FPやFPRなどの名前の利用は避け、ユニークな名前を設定してください。例えば、FPR4100-ASA や FPR4K-A、FXOS、fpr9300b、TAC-FPR9300、abc123456-A などのシステム名の設定は問題ありません。 ユニークな管理上 分かりやすいシステム名を付けることで、ライセンスクラウドのCSSMで ライセンス登録デバイスを 管理者の方が識別と管理しやすくなるメリットもあります。

なお、CSCvn78002 の修正バージョンにて、当制限は撤廃予定です。

よくある質問

本ドキュメント内容は、FPR2100-ASAのSmart License有効化時も利用できますか

Firepower2100シリーズでは FXOSのスマートライセンス認証は不要であり、代わりに ASAソフトウェア側でスマートライセンス用の設定や認証が必要です。詳しくは以下ドキュメントを参照してください。

ASAv/FPR2100: スマートライセンス認証とトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3163034

本ドキュメント内容は、FPR4100-ASAのPLR有効化時も利用できますか

本ドキュメントの一部内容はPLRを利用時も利用可能です。なお、FPR4100-ASAでPLR有効化操作と確認は異なる手順となりますため、詳しくは以下ドキュメントを参照してください。

FPR4100/9300-ASA: PLR の有効化方法とトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/4001254

参考情報

Cisco FXOS Licenses

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/roadmap/fxos-licenseroadmap.html

https://community.cisco.com/t5/-/-/ta-p/3215381#toc-hId-350062366

ファイアウォール トラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161736

Firepower System and FTDトラブルシューティング

https://community.cisco.com/t5/-/-/ta-p/3161733

検索バーにキーワード、フレーズ、または質問を入力し、お探しのものを見つけましょう

シスコ コミュニティをいち早く使いこなしていただけるよう役立つリンクをまとめました。みなさんのジャーニーがより良いものとなるようお手伝いします